Fournisseurs d'authentification

La section Fournisseurs d’authentification vous permet de sécuriser votre application en configurant diverses méthodes de connexion et services d’identité. Vous pouvez gérer la façon dont les utilisateurs s’inscrivent, se connectent et valident leurs sessions.

Pour accéder à cette section, naviguez vers Services d’application > Fournisseurs d’authentification dans la barre latérale gauche.

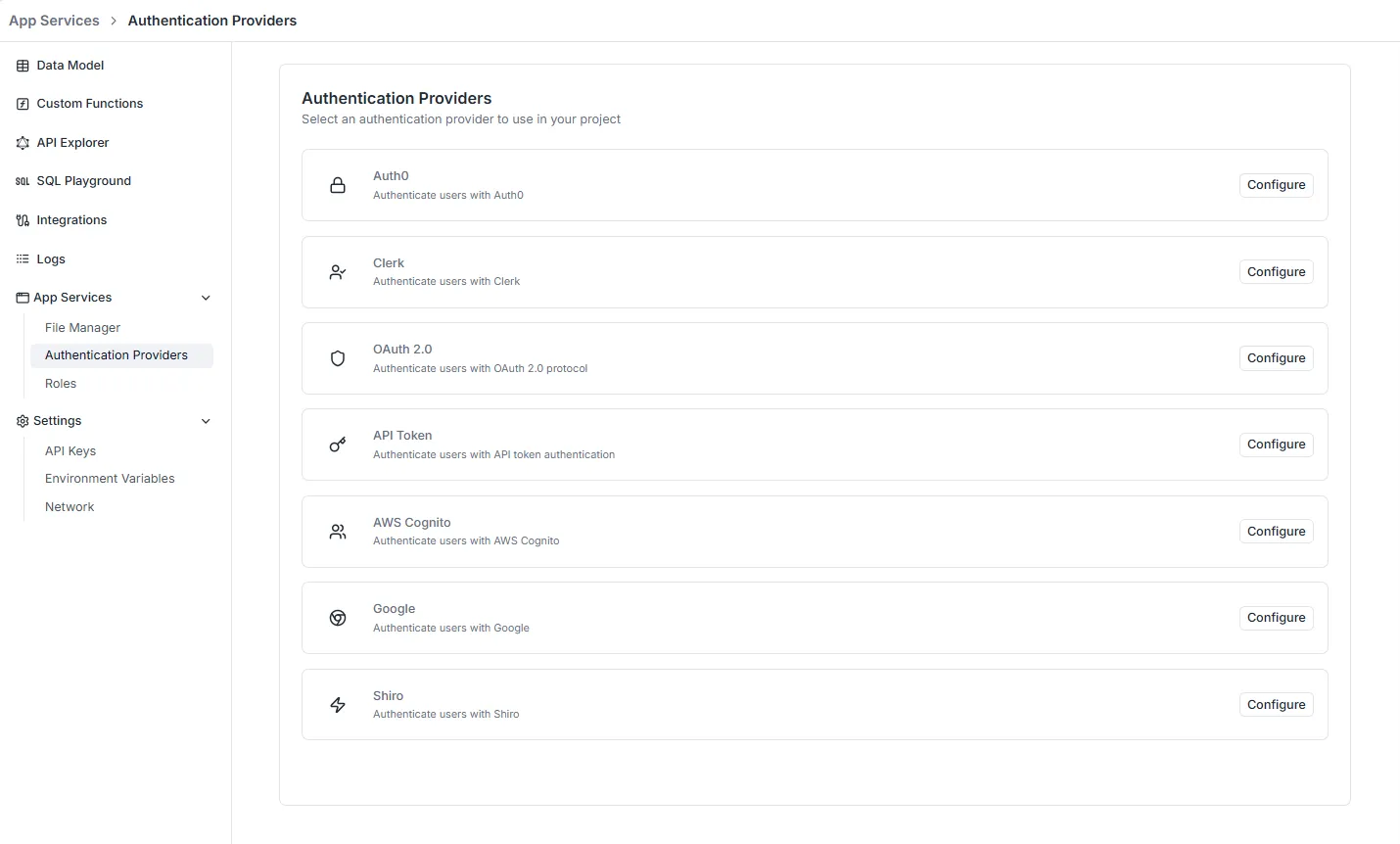

Fournisseurs Disponibles

Section intitulée « Fournisseurs Disponibles »La plateforme prend actuellement en charge les stratégies d’authentification suivantes :

- Auth0 (Plateforme d’identité gérée)

- Clerk (Gestion des utilisateurs et authentification)

- OAuth 2.0 (Protocole générique)

- API Token (Authentification par jeton personnalisé)

- AWS Cognito (Service d’identité Amazon)

- Google (Connexion sociale)

- Shiro (Cadre Apache Shiro)

Détails de Configuration

Section intitulée « Détails de Configuration »Pour configurer un fournisseur, cliquez sur le bouton Configurer à côté du service souhaité. Voici les exigences de configuration pour les fournisseurs pris en charge :

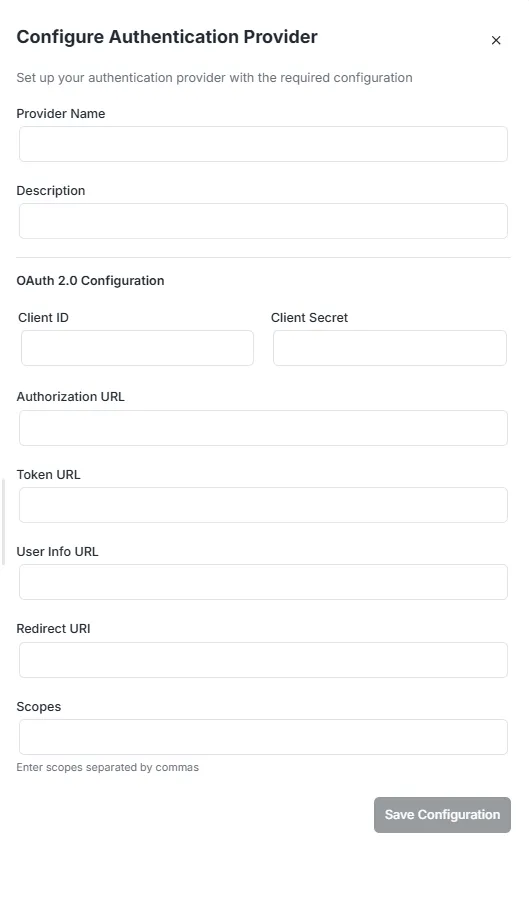

1. OAuth 2.0

Section intitulée « 1. OAuth 2.0 »Utilisez cette option pour connecter tout fournisseur d’identité générique conforme à OAuth 2.0.

- Client ID & Client Secret : Les informations d’identification obtenues auprès de votre fournisseur OAuth externe.

- Authorization URL : Le point de terminaison vers lequel l’utilisateur est redirigé pour se connecter.

- Token URL : Le point de terminaison utilisé pour échanger le code d’autorisation contre un jeton d’accès.

- User Info URL : Le point de terminaison pour récupérer les informations de profil de l’utilisateur.

- Redirect URI : L’URL de rappel dans votre application où l’utilisateur est renvoyé après la connexion.

- Scopes : Définissez les autorisations demandées (séparées par des virgules).

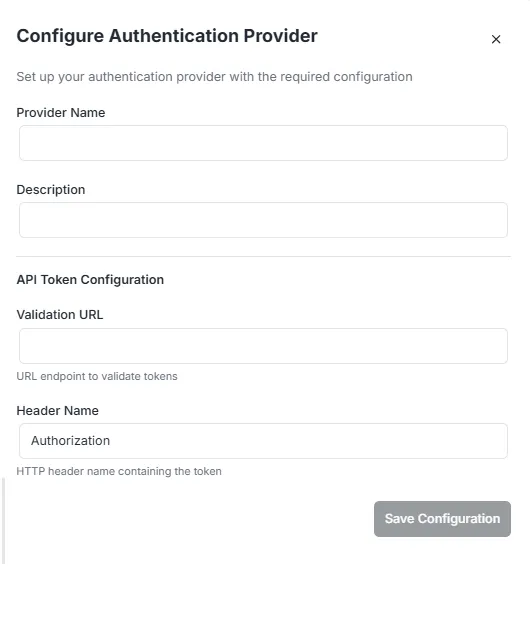

2. API Token

Section intitulée « 2. API Token »Utilisez ceci pour la communication serveur à serveur ou les flux d’authentification personnalisés impliquant un point de terminaison de validation.

- Validation URL : Le point de terminaison externe que le système appellera pour vérifier la validité du jeton fourni.

- Header Name : La clé d’en-tête HTTP où le jeton est attendu (la valeur par défaut est

Authorization).

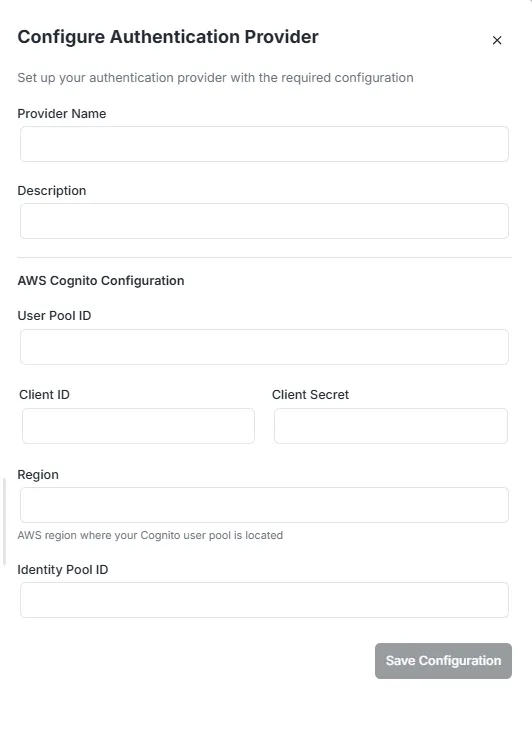

3. AWS Cognito

Section intitulée « 3. AWS Cognito »Intégrez directement avec les groupes d’utilisateurs Amazon Cognito.

- User Pool ID : L’ID du groupe d’utilisateurs Cognito où vos utilisateurs sont stockés.

- Client ID & Client Secret : Les informations d’identification du client d’application générées dans la console AWS.

- Region : La région AWS où se trouve votre groupe d’utilisateurs (par exemple,

us-east-1). - Identity Pool ID : (Facultatif) Requis si vous utilisez des identités fédérées AWS.

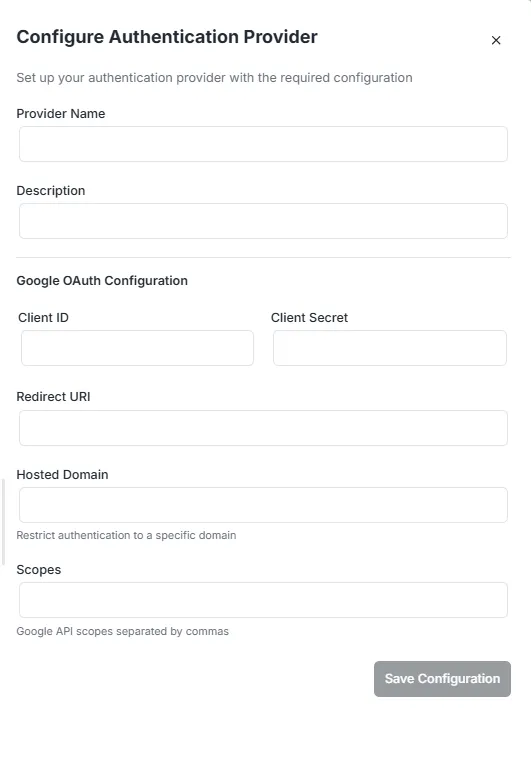

4. Google

Section intitulée « 4. Google »Activez la connexion sociale à l’aide de comptes Google.

- Client ID & Client Secret : Informations d’identification générées à partir de la console Google Cloud (ID client OAuth 2.0).

- Redirect URI : L’URL de rappel pour votre application.

- Hosted Domain : (Facultatif) Restreindre la connexion aux utilisateurs d’un domaine Google Workspace spécifique (par exemple,

votreentreprise.com). - Scopes : Autorisations demandées au compte Google de l’utilisateur.

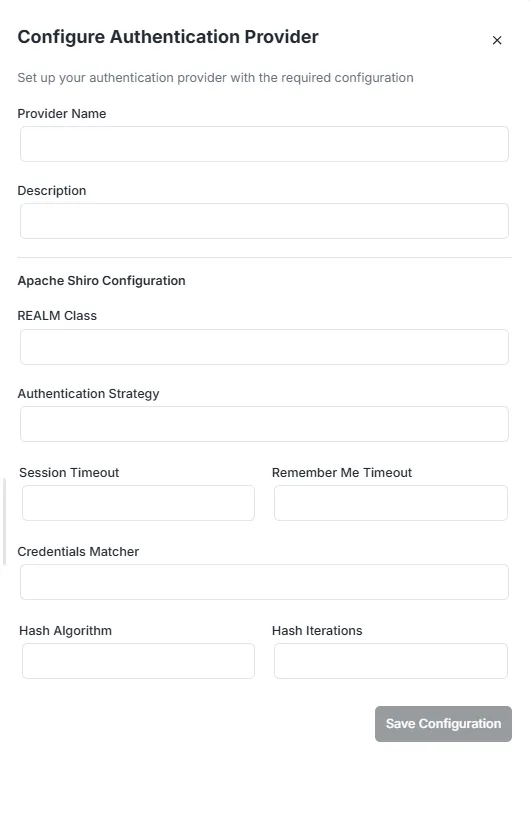

5. Apache Shiro

Section intitulée « 5. Apache Shiro »Configurez une authentification d’entreprise avancée à l’aide du cadre de sécurité Apache Shiro.

- REALM Class : Le nom de classe complet de votre Realm Shiro personnalisé.

- Authentication Strategy : Définit comment les tentatives d’authentification sont vérifiées.

- Session & Timeout : Configurez la durée de

Session TimeoutetRemember Me Timeout. - Hashing : Définissez les paramètres de sécurité, y compris

Credentials Matcher,Hash Algorithm(par exemple, SHA-256) etHash Iterations.