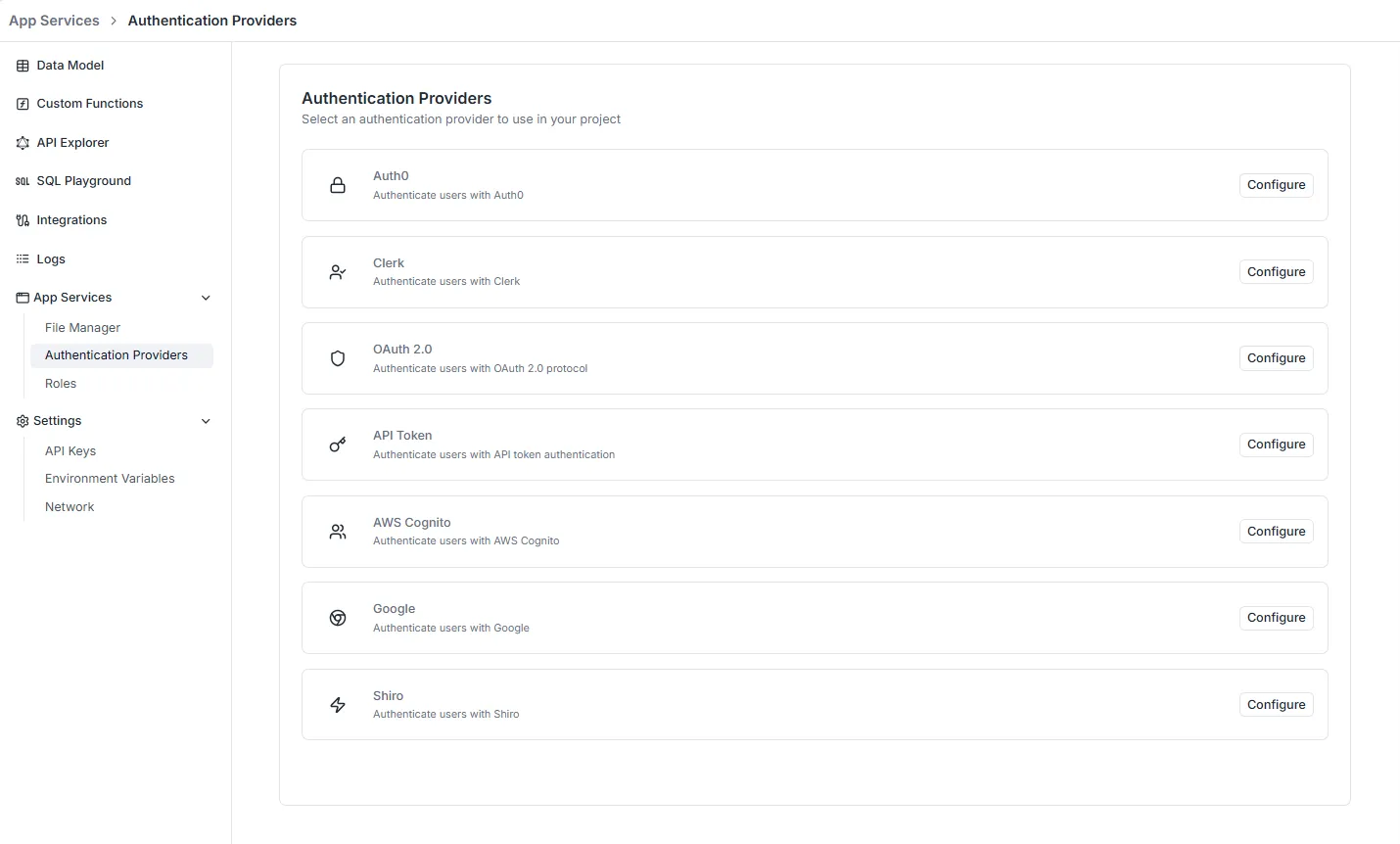

Provider di Autenticazione

La sezione Provider di Autenticazione ti consente di proteggere la tua applicazione configurando vari metodi di accesso e servizi di identità. Puoi gestire il modo in cui gli utenti si registrano, accedono e convalidano le loro sessioni.

Per accedere a questa sezione, vai a Servizi App > Provider di Autenticazione nella barra laterale sinistra.

Provider Disponibili

Sezione intitolata “Provider Disponibili”La piattaforma supporta attualmente le seguenti strategie di autenticazione:

- Auth0 (Piattaforma di identità gestita)

- Clerk (Gestione utenti e autenticazione)

- OAuth 2.0 (Protocollo generico)

- API Token (Autenticazione tramite token personalizzato)

- AWS Cognito (Servizio di identità Amazon)

- Google (Accesso social)

- Shiro (Framework Apache Shiro)

Dettagli di Configurazione

Sezione intitolata “Dettagli di Configurazione”Per configurare un provider, clicca sul pulsante Configura accanto al servizio desiderato. Di seguito sono riportati i requisiti di configurazione per i provider supportati:

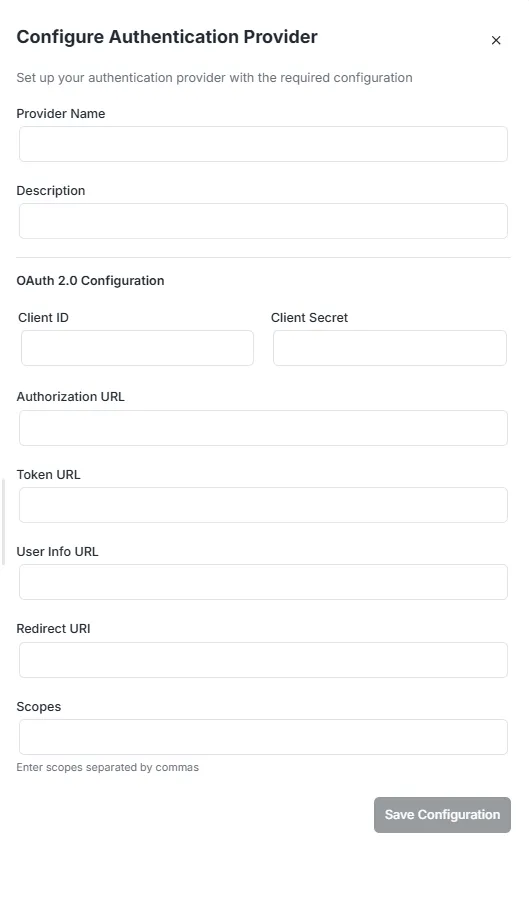

1. OAuth 2.0

Sezione intitolata “1. OAuth 2.0”Utilizza questa opzione per collegare qualsiasi provider di identità generico conforme a OAuth 2.0.

- Client ID & Client Secret: Le credenziali ottenute dal tuo provider OAuth esterno.

- Authorization URL: L’endpoint a cui l’utente viene reindirizzato per accedere.

- Token URL: L’endpoint utilizzato per scambiare il codice di autorizzazione con un token di accesso.

- User Info URL: L’endpoint per recuperare le informazioni del profilo dell’utente.

- Redirect URI: L’URL di callback nella tua applicazione a cui l’utente viene restituito dopo l’accesso.

- Scopes: Definisci le autorizzazioni richieste (separate da virgole).

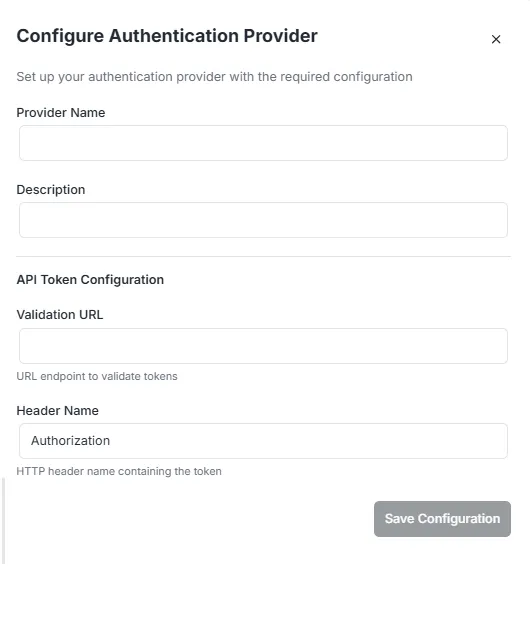

2. API Token

Sezione intitolata “2. API Token”Utilizza questa opzione per la comunicazione server-to-server o flussi di autenticazione personalizzati che coinvolgono un endpoint di convalida.

- Validation URL: L’endpoint esterno che il sistema chiamerà per verificare la validità del token fornito.

- Header Name: La chiave dell’header HTTP in cui è atteso il token (il valore predefinito è

Authorization).

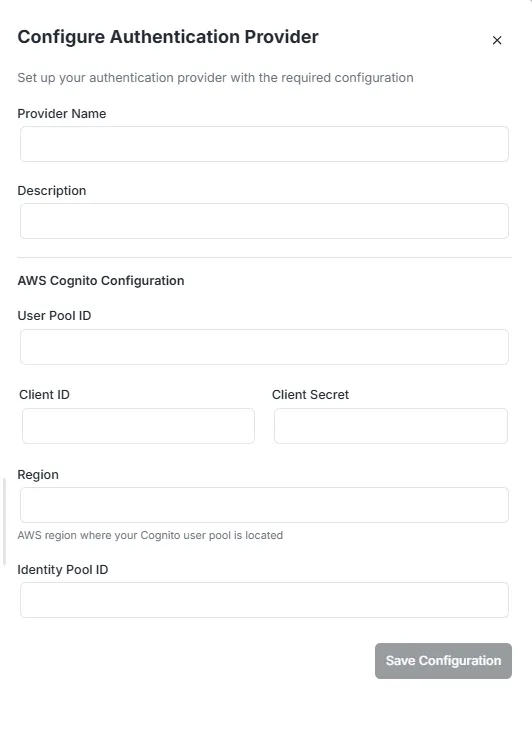

3. AWS Cognito

Sezione intitolata “3. AWS Cognito”Integra direttamente con i User Pool di Amazon Cognito.

- User Pool ID: L’ID del User Pool di Cognito in cui sono archiviati i tuoi utenti.

- Client ID & Client Secret: Le credenziali del client dell’app generate nella console AWS.

- Region: La regione AWS in cui si trova il tuo User Pool (ad es.

us-east-1). - Identity Pool ID: (Opzionale) Richiesto se stai utilizzando le identità federate AWS.

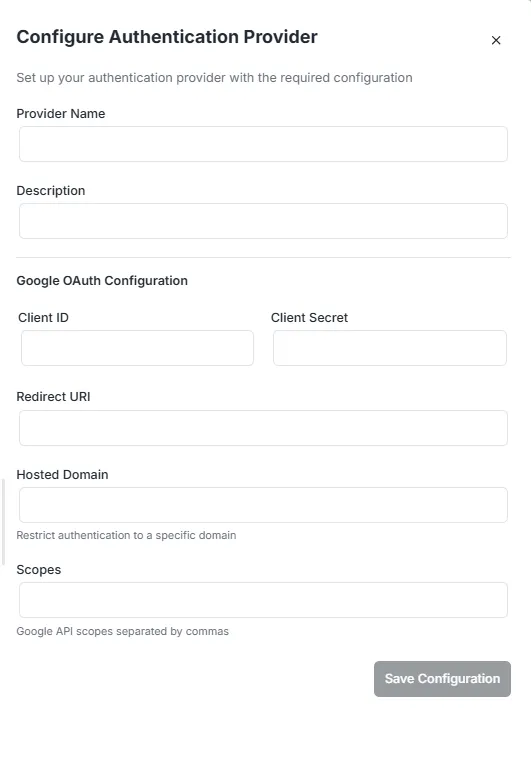

4. Google

Sezione intitolata “4. Google”Abilita l’accesso social utilizzando account Google.

- Client ID & Client Secret: Credenziali generate dalla Google Cloud Console (ID client OAuth 2.0).

- Redirect URI: L’URL di callback per la tua applicazione.

- Hosted Domain: (Opzionale) Limita l’accesso agli utenti di uno specifico dominio Google Workspace (ad es.

tuazienda.com). - Scopes: Autorizzazioni richieste dall’account Google dell’utente.

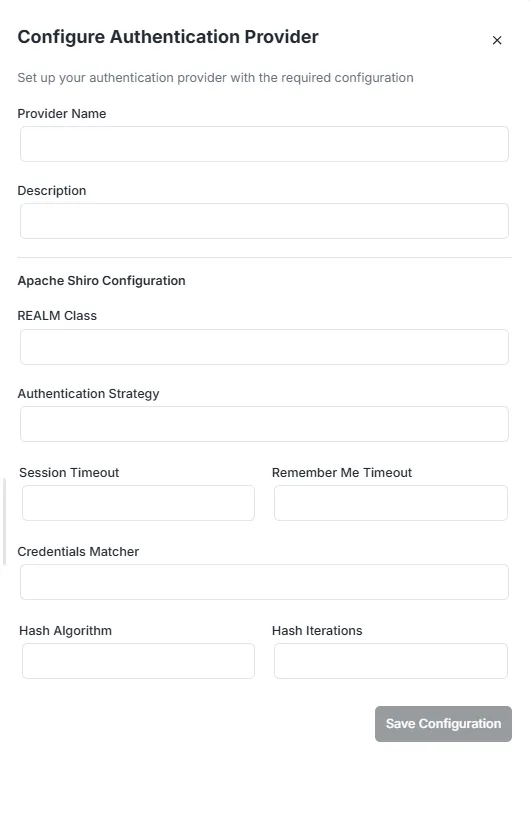

5. Apache Shiro

Sezione intitolata “5. Apache Shiro”Configura l’autenticazione aziendale avanzata utilizzando il framework di sicurezza Apache Shiro.

- REALM Class: Il nome completo della classe del tuo Realm Shiro personalizzato.

- Authentication Strategy: Definisce come vengono verificati i tentativi di autenticazione.

- Session & Timeout: Configura la durata di

Session TimeouteRemember Me Timeout. - Hashing: Definisci i parametri di sicurezza, inclusi

Credentials Matcher,Hash Algorithm(ad es. SHA-256) eHash Iterations.